|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

FBI의 2019 인터넷 범죄 보고서에 따르면, 지난해 가장 파괴적인 사이버 범죄는 기업 이메일 침해와 이메일 계정 침해의 이중 위협을 포함해 단일 범주로 분류됐다. FBI는 개인이 피해를 입는 경우를 이메일 계정 침해(email account compromise)라고 한다. 기업이 피해를 입는 경우를 BEC라고 한다.

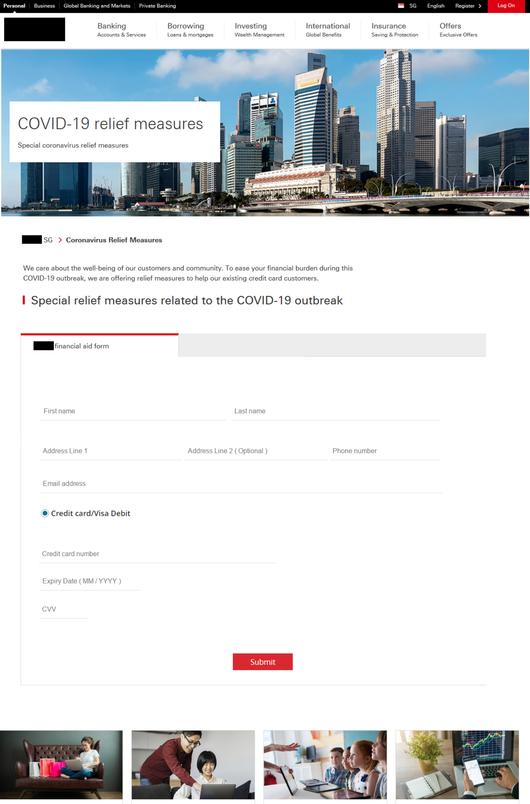

공격자가 계정 비밀번호를 알아내거나 소셜 엔지니어링 전술을 사용해 사용자가 비밀번호를 넘기도록 유도해 이메일 계정을 장악하면, 이메일 침해 공격이 성공한다. 그러면 이메일은 일반적으로 기업에서 가짜 송금을 시작하거나 개인의 은행 정보를 훔치는데 사용된다.

지난해 거의 20억 달러의 손실이 발생했을 정도로 매우 심각한 문제다. 많은 BEC 범죄가 거의 보고되지 않기 때문에 아마도 피해액은 더 클 것으로 보인다. 이에 비해, 랜섬웨어 사기는 약 900만 달러에 불과했다.

기업이 침해된 이메일을 악용하는 공격자를 방어하는 것은 매우 어렵다. 공격자가 외부에서 내부 주소를 스푸핑(spoofing)하거나 진짜처럼 보이는 웹사이트를 만드는 피싱 공격과 달리, BEC 공격에서는 공격자가 기본적으로 침해된 개인의 신원을 도용했다. 따라서 누군가 송금을 요구할 때 CEO 이메일처럼 보이게 쓰는 것이 아니라, 실제 CEO의 기업 이메일을 사용한다는 점이 문제다.

사이버보안의 관점에서, 이는 막기 쉬운 문제가 아니다. 구글 G 스위트(G Suite)나 마이크로소프트 오피스 365처럼 널리 사용되는 클라우드 이메일 프로그램에서 제공하는 내부 보안은 잘못된 정보를 전송하는 침해된 계정을 방어하도록 설계되지 않았다.

기업이 메일 게이트웨이 등을 추가하더라도 일단 공격자가 발판을 확보한 후에는 BEC 공격을 막을 수 있도록 설계되지 않는다. 또한 이 공격이 일반적으로 악성코드나 기존 데이터 유출과 연관이 없기 때문에, 일단 공격에 성공하면 침해된 이메일 계정은 공격자에게 지속적인 금광이 될 수 있다.

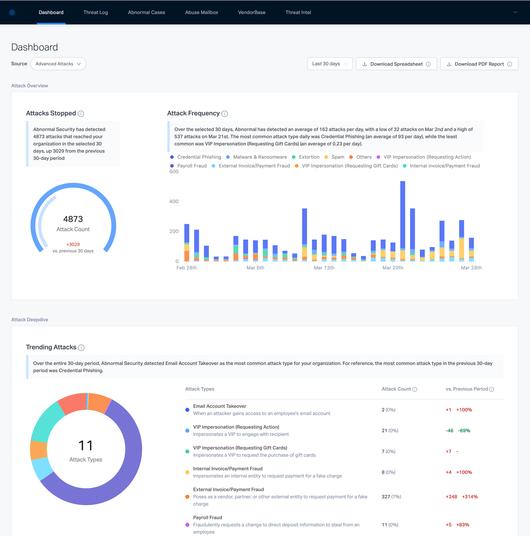

앱노멀 시큐리티(Abnormal Security) 플랫폼은 증가하는 BEC 공격의 골칫거리를 방어하도록 설계됐다. 이 플랫폼은 실제로 대부분의 이메일 기반 침입을 방어할 수 있지만, 유명해진 이유는 침해된 계정을 찾아내고 메일 발송을 막을 수 있는 기능으로, 심지어 공격자가 유효한 사용자 이메일 ID를 장악한 후에도 가능하다.

앱노멀 시큐리티 플랫폼은 SaaS 모델로 제공된다. 오피스 365나 G스위트 이메일에 API 플러그인으로 설치된다. 따라서 10~15분 이내에 연결되고 실행할 준비가 된다. 일단 설치되면, 앱노멀 시큐리티는 이전 90일 간의 이메일 통신을 수집하고 분석을 시작해 보호된 네트워크 내에서 다양한 사람들 간의 관계를 결정한다.

또한 정기적으로 소통하고 송장을 보내거나 내부 직원과 교류할 수 있는 서드파티 업체와 같은 외부 메일을 살펴본다. 심지어 서로 메일을 쓸 때 사용하는 언어의 종류를 분석해 공식적인 관계인지 좀 더 친근한지도 파악한다. 또한 사전 정보 없이도 회사 직원이 사용하는 외부 메일과 개인 이메일 계정을 식별할 수 있다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

처음에는 많은 양의 데이터를 분석하기 때문에 플랫폼은 설치 후 약 2일이 지나야 의심스러운 이메일에 대해 판단할 준비가 된다. 또한 초기 분석 후에는 정확한 판단을 내리며, 시간이 지나면서 더 많은 데이터를 계속 분석할수록 더 향상되고, 이 과정은 멈추지 않는다.

요금은 감시 중인 이메일 주소의 개수가 아닌 보호 중인 기업의 직원 수를 기준으로 한다. 그 이유는 앱노멀 보안 플랫폼에서 대부분의 중요한 작업은 사용자 모델을 만들고 관계를 분석하는 것이기 때문이다. 직원이 여러 이메일 주소를 사용하는 경우, 기존 모델에 대한 데이터 포인트가 더 많을 뿐이다. 그러나 새로운 직원이라면 완전히 새로운 프로필이 필요하다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

앱노멀 시큐리티 작동 방식

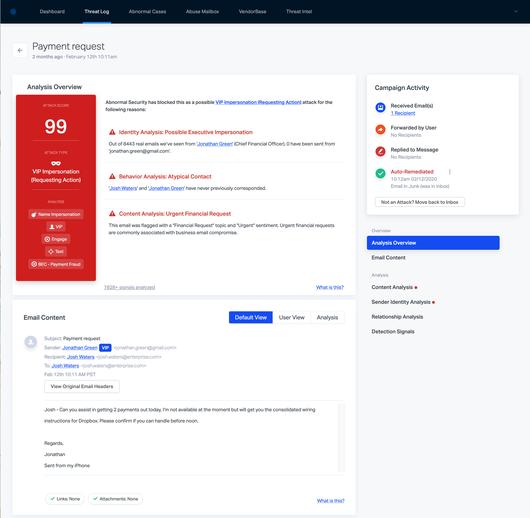

앱노멀 시큐리티는 3가지 논리 기준을 사용해 이메일을 실제 사용자 또는 계정을 도용한 사람이 보내는지를 확인한다. 이 3가지 접근 방식은 덜 지능적인 위협을 포착하는데도 유용하다. 이 위협은 BEC 공격만큼 잘 숨어있지 않기 때문이다. 3가지 논리 기준은 ID 모델링(Identity Modeling), 관계 프로파일링(Relationship Profiling), 콘텐츠 분석(Content Analysis)이다. 단 하나의 기준에 기반한 관찰과 의심은 플랫폼이 행동하도록 촉발하기에는 충분치 않다. 적어도 2계층, 이상적으로는 3계층에 걸쳐 확실한 증거가 있어야 한다.

기업 내부 직원의 경우, ID 모델링은 사용자 이름, 회사에서의 역할, 전화번호, 평소 로그인 시간, 사용 기기, 사용자 위치, 브라우저, 상사, 우편 주소 등의 요소를 포함한다. 공급업체의 경우, ID는 내부 직원과 거의 동일한 요소에 더해 마지막 연락 날짜와 대화 억양 등을 포함한다. 고객 프로필은 기업의 누구에게 이메일을 보내는지, 어떤 종류의 소통을 하는지 등을 포함한다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

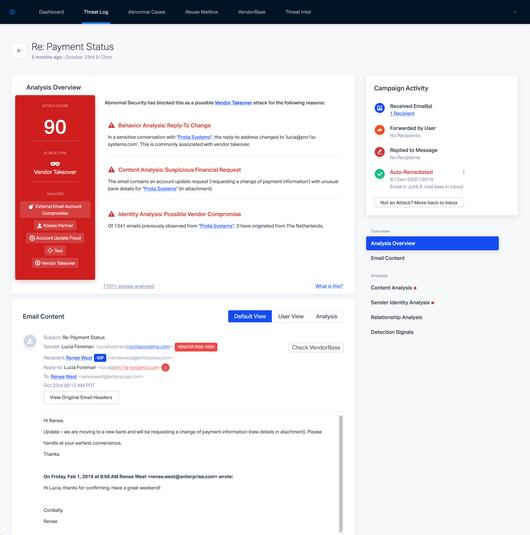

ID 모델이 완료되면, 앱노멀 시큐리티는 관계 프로파일링에 대해 작동하기 시작한다. 이면에서, 플랫폼은 모델링된 모든 사람이 사용하는 빈도, 말투, 주제를 보여주는 모델을 만든다.

마지막으로 콘텐츠 분석 엔진은 심층 URL 분석을 시작하고, 관련 위협 지능을 적용하며, 메시지의 내용과 말하는 방식을 분석한다. 컴퓨터 비전 기술(Computer Vision Techniques)을 사용해 공급업체의 송장이 어떻게 구성되는지 등을 본다. 송장이 들어왔는데 로고 위치가 잘못되었거나 평소와 양식과 다른 경우, 컴퓨터 비전은 이를 의심스러운 것으로 표시한다. 물론 공급업체가 양식이나 심지어 로고를 바꿀 수도 있으므로, 다른 기준에서 이상을 탐지하지 않는 한 아무 조치도 취해지지 않는다.

앱노멀 보안 테스트

앱노멀 보안을 테스트하기 위해, 이 플랫폼으로 보호 중인 시스템을 통해 여러 이메일이 발송됐다. 사용자의 로그인 및 비밀번호가 알려진 경우도 포함해 BEC 공격을 시뮬레이션했다. 일례로, 한 내부 직원이 재무 정보를 묻는 이메일을 회사 관계자에게 보냈다. 이 이메일은 몇 가지 이유로 플래그(flag)를 지정했다. 첫째, 두 직원은 이전에 연락을 주고받은 적이 없다. 둘째, 공식적인 언어를 사용해야 하지만 비공식적인 언어를 사용했다. 요청한 것이 재무 정보라 의심스러운 내용은 아니지만, 이례적이다.

마지막으로, 앱노멀 시큐리티는 공격자가 회사 내부 메일을 정크 폴더로 보내는 규칙을 만들어 BEC 공격을 확장하려는 방법에 주목했다. 이 규칙은 해커가 종종 사용하는 기술로, 피해자가 본인이 보내지 않았던 메일에 대한 답장을 보거나, 본인 대신 누군가가 메일을 쓰고 있음을 알아차리지 못하게 한다.

정확히 말하면, 앱노멀 시큐리티는 발송된 대부분의 테스트 이메일의 행위에서 수천 가지 이상한 점을 발견했다. 플랫폼 인터페이스에 가장 심각한 요소들이 몰려있지만, 원한다면 모두 찾아서 살펴볼 수 있다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

다른 시뮬레이션 공격 이메일도 다양한 이유로 차단했다. 예를 들어, 직원이 미국에 있는 사무실에서 이메일에 로그인한 후 2시간 후 홍콩에서 로그인해서 차단한 경우가 있다. 실제 공급업체 계정에서 회사의 담당 관계자에게 보낸 가짜 송장도 올바른 양식이 아니거나 기존 패턴을 벗어난 경우에도 플래그를 지정했다. 오랜 관계의 두 직원 간에 이전에 주고 받은 내용과 일치하지 않는 경우에도 이메일을 모두 차단했다.

불법적으로 계정을 사용하는 사실을 숨기려고 보관된 대화를 영리하게 새 이메일로 잘라 붙여도, 앱노멀 시큐리티는 다른 요소에 기반해 이메일을 차단했다. 앱노멀 시큐리티는 성능 테스팅에서 실제로 입증됐다. 차단 프로그램의 운영 방식을 정확히 알고 있음에도 불구하고, 부적절하거나 위험한 이메일을 속여 통과시킬 수 없었다. 속일 수 있는 방법이 있겠지만, 테스트에서는 찾을 수 없었다.

앱노멀 시큐리티는 이메일이 악의적인 것으로 간주되면 여러 조치를 취한다. 메시지를 서버 수준에서 차단해 사용자가 메시지를 보지 못하게 할 수 있다. 메시지에 플래그를 지정하고 통과할 수 있지만, 사용자가 플래그를 무시하고 공격자일 수도 있는 사람과 엮이는지 추적한다. 잘못된 이메일을 격리하거나 공격받은 사용자가 비밀번호를 재설정하도록 할 수 있다. 물론 내부 콘솔이나 외부 보안 이벤트 추적 플랫폼에 경고를 생성할 수도 있다.

오늘날 BEC 공격은 효과적인 방어 수단이 거의 없어 기업이 직면한 가장 위험한 문제 가운데 하나다. 앱노멀 시큐리티는 특히 BEC 종류의 공격을 차단하도록 고안되어, 이메일 보안에 진지한 기업이라면 없어서는 안되는 도구다. editor@itworld.co.kr

John Breeden II editor@itworld.co.kr

저작권자 한국IDG & ITWorld, 무단 전재 및 재배포 금지

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.